Leurs systèmes numériques devenant la cible de cyberattaques.

Texte: Dino Nodari

Photos: Keystone ATS

Elle fait danser les voitures, les fait tomber des parkings ou les fait exploser. C’est à distance que la cyberterroriste prend le contrôle des véhicules. Ce qui, dans le film d’action «Fast & Furious 8» de 2017, n’était encore qu’une exagération fictive ne semble plus tant tiré par les cheveux en 2025. Comme l’explique Walter J. Unger, ancien directeur de la cyberdéfense de l’armée fédérale autrichienne, dans le magazine «Auto Touring», on a sur le territoire déjà tenté d’intercepter les conversations de personnalités politiques de haut rang dans des véhicules ou d’en découvrir l’emplacement. Pour lui, le danger est réel. Ces dernières années, le FBI a également mis en garde à plusieurs reprises contre des attaques qui pourraient exploiter les faiblesses des systèmes informatiques de l’industrie automobile et les compromettre.

Possibilité de commande à distance

En 2015, deux chercheurs ont réussi à s’introduire dans une Jeep Cherokee roulant sur l’autoroute et à en prendre le contrôle. Ils ont d’abord monté le volume de la climatisation et de la musique à fond, puis le système de lavage s’est mis à pulvériser de l’eau sans interruption. Mais les hackers ont également réussi à prendre le contrôle et à freiner la voiture. Au cours de la dernière décennie, après le piratage spectaculaire de cette Jeep, de nombreuses autres attaques retentissantes ont été perpétrées, notamment contre Kia, Volkswagen, BMW ou Tesla. Toutes ces agressions ont un point commun: elles ont été rendues possibles par le fait que les interfaces numériques, par exemple dans le système d’infodivertissement, la carte SIM intégrée, les connexions Bluetooth ou l’application à distance de la voiture, n’étaient pas suffisamment sécurisées. Ces interfaces vulnérables se trouvent dans les voitures à combustion comme dans les véhicules électriques. Mais ces dernières sont encore plus menacées dans les stations de recharge, où de nombreuses données sont échangées entre l’utilisateur, le constructeur, la banque et le fournisseur d’énergie.

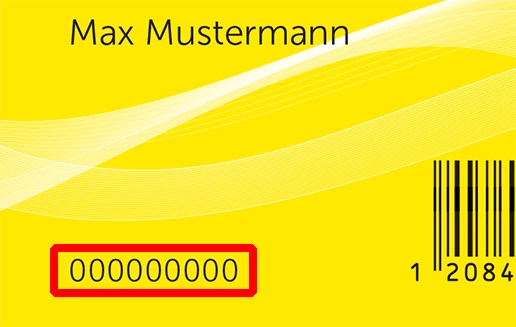

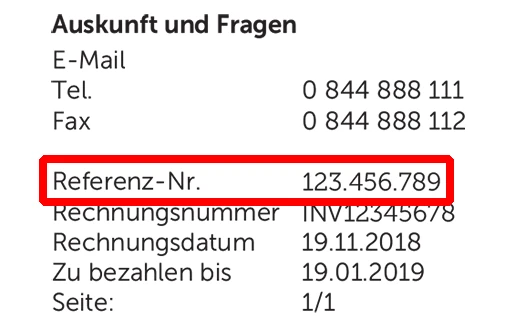

Comme l’a révélé l’année dernière l’Automobile Club allemand ADAC, il existe une autre faille de sécurité très répandue dans les clés de confort connues sous le nom de Keyless, Keyless Go ou Keyless Entry, qui sont aujourd’hui déjà parfois incluses dans l’équipement de série. Avec ces systèmes, il n’est pas nécessaire de sortir la clé de sa poche, la voiture reconnaît la clé par un signal et ouvre ou verrouille la voiture. Les voleurs de voitures peuvent prolonger ce signal et en prendre le contrôle. Pour ce piratage, il n’est même pas nécessaire

de voler les données d’accès. Les tests de l’ADAC sur plus de 700 véhicules ont démontré que presque tous les véhicules pouvaient être ouverts sans problème avec cette méthode. Seulement 10% des voitures testées ont résisté à la tentative.

215 incidents l’an dernier

L’interconnexion et l’automatisation croissantes des véhicules, qui, outre tous leurs avantages, dépendent également de systèmes qui communiquent entre eux, offrent également de multiples points d’attaque. Dans son récent rapport sur la cybersécurité automobile 2025, le fournisseur de solutions de cybersécurité VicOne prévoit ainsi une augmentation du nombre et de la qualité des cyberattaques. Selon le rapport, 215 incidents de cybersécurité ont été enregistrés dans le secteur automobile au cours de la seule année dernière. Les faiblesses dans le cloud et le back-end ont été les failles les plus fréquemment attaquées et ont généralement concerné des attaques de logiciels malveillants, des violations de données et des attaques d’ingénierie sociale ou de phishing. Les détournements de véhicules, les vulnérabilités dans la chaîne d’approvisionnement et les attaques contre les systèmes d’accès sans clé concernaient principalement les systèmes embarqués et les failles de sécurité «Over the Air (OTA)».

Ces piratages semblent tous inquiétants, mais la plupart d’entre eux ont en réalité été effectués par des pirates informatiques dits «white hat». Ceux-ci ne veulent pas causer de dommages, ils travaillent souvent pour ou même au nom de l’industrie automobile afin de découvrir les failles potentielles. Si de telles lacunes sont découvertes, les constructeurs ont la possibilité de procéder à des mises à jour avant de rendre publiques les attaques. Elles montrent toutefois qu’il est tout à fait possible techniquement de s’introduire à distance dans les voitures, de s’emparer de données et d’en prendre le contrôle.

Comment se protéger

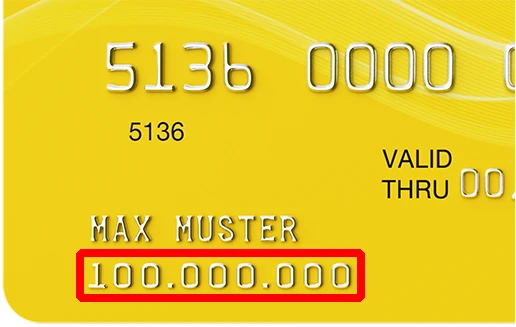

A notre demande, l’Office fédéral de la cybersécurité indique que, jusqu’à présent, les vulnérabilités ou les piratages dans le domaine des véhicules ont rarement été signalés. Cependant, dans un cadre restreint, on les a déjà constatés lors du chargement des véhicules électriques. La police cantonale de Zurich n’a pas encore eu connaissance de cas de voitures piratées. Alors que la sécurité des interfaces relève de la responsabilité des fabricants, les automobilistes peuvent eux aussi contribuer à leur propre sécurité. Cela concerne principalement les données d’accès aux différents services et applications. En utilisant des mots de passe différents et longs, en activant un gestionnaire de mots de passe et, si possible, une authentification à deux facteurs, on peut se défendre contre les attaques, du moins dans une certaine mesure.

Accès difficile

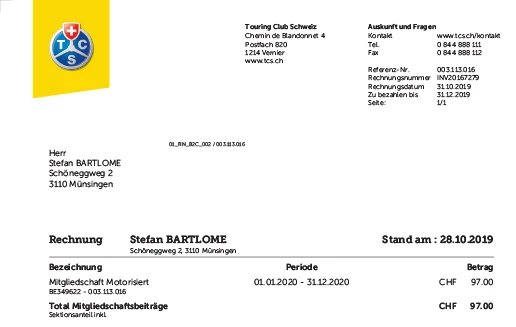

Les constructeurs automobiles prennent au sérieux la vulnérabilité des systèmes informatiques dans les voitures, notamment en raison de la législation européenne. Les pare-feu sont obligatoires, tout comme les mises à jour régulières des logiciels. Le revers de la médaille est que l’accès aux véhicules est très difficile en cas de panne. «Sans accès aux protocoles et aux données des capteurs, les possibilités de remettre une voiture en état de marche sur place sont très limitées», explique Sandro Hasenfratz, responsable de Patrouille TCS. Un système de certificats de fabricant s’est certes établi, mais il prend du temps et coûte de plus en plus cher. Des clarifications sont en cours dans le cadre de l’acquisition d’un nouvel outil de diagnostic, mais d’importantes questions restent en suspens, selon lui.

Autres services de la rédaction Touring

Plus d’articles de la rédaction Touring

150 conducteurs à contresens sur l'autoroute

En 2025, environ 150 messages ont été diffusés à la radio suisse. Comment réagir dans ce cas ?

Un fleuve et ses merveilles

Lors d’une croisière sur le Mékong, les passagers font d’innombrables rencontres avec les habitants, découvrent la culture et ...

Essai Honda CB1000GT

En un tournemain, la Honda CB1000GT se mue en une sportive fougueuse. Cette routière au design moderne est vendue à un prix attractif.

Des nouveautés qui éveillent la curiosité

En 2026, de nombreuses nouveautés automobiles sont lancées sur le marché. Voici quelques modèles qui feront parler d'eux.