Comme nous sommes constamment en ligne sur le Web, il existe différents dangers sur Internet qui doivent être abordés. Le TCS aimerait participer activement à la lutte contre ces dangers et risques et est donc devenu membre de la SISA Swiss Internet Security Alliance.

« Une chose que vous savez » : des mots de passe forts et uniques

Lorsque vous vous connectez à l’un de vos comptes, il vous est demandé d’entrer un mot de passe que vous êtes le seul ou la seule à connaître. Votre mot de passe est la preuve que c’est bien vous qui essayez d’accéder à votre profil, à vos photos ou à votre compte de carte de crédit. C’est la raison pour laquelle vos mots de passe doivent être forts et uniques.

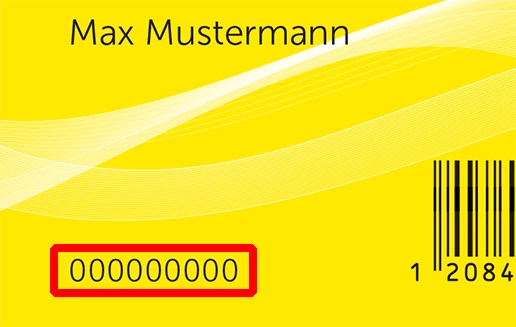

« Une chose que vous avez » : la double authentification

Les mots de passe peuvent être volés. C’est pourquoi la plupart des fournisseurs de services tels que Facebook, Google ou Instagram ont introduit l’authentification à deux facteurs. Le second facteur consiste à vérifier que c’est bien vous qui essayez d’accéder à votre compte. Il peut s’agir d’une carte à puce, d’un lecteur de carte ou, plus souvent, d’une application – c'est à dire quelque chose que vous êtes le seul ou la seule à posséder.

TCS Livret Cyber Protection – on n’est jamais trop protégé

On entend sans cesse parler d’usurpateurs de données, de fraude en ligne et d’autres activités criminelles dans le monde numérique. Vous pouvez vous protéger intégralement contre les conséquences de ce nouveau type de menaces grâce au TCS Livret Cyber Protection.

En savoir plusEn fait, ce n’est guère compliqué : au lieu de simplement entrer votre mot de passe (l'élément que vous savez) , on vous demande un code supplémentaire qui vous est envoyé sur un second dispositif (l'élément que vous avez), dans la plupart des cas, une application (« app d’authentification ») sur votre smartphone.

Pour activer cette deuxième étape, vous devez apporter quelques modifications aux paramètres du compte en question. Attention, la formulation diffère souvent : parfois, vous devrez rechercher l’ « authentification à deux facteurs » (Twitter, Facebook) ou la « validation en deux étapes » (Google).

Un authentificateur (en anglais : authenticator) est le moyen utilisé pour confirmer l’identité d’un utilisateur. Une application d’authentification est une application pour votre smartphone qui, comme son nom l’indique, génère des codes aléatoires que vous devez entrer en plus de votre nom d’utilisateur et de votre mot de passe. Une fois que vous avez installé l’application, vous devez la connecter à votre compte (Facebook, LinkedIn, etc.).

Les applications d’authentification les plus fréquemment utilisées sont les suivantes :

- Google Authenticator

- FreeOTP

- Microsoft Authenticator

- LastPass Authenticator

- Sophos Authenticator

- Téléchargez une application d’authentification sur votre smartphone à partir d’un app store officiel.

- Vérifiez les paramètres personnels de votre compte et recherchez des informations sur la manière de mettre en place une authentification à deux facteurs.

- Activez la seconde étape. Une fois la seconde étape activée, un code QR vous sera affiché.

- Ouvrez l’application d’authentification et ajoutez un nouveau compte.

- Scannez le code QR.

- Confirmez en entrant un code.

Pourquoi mettre en place une double sécurité ?

Protégez votre réputation

Des criminels peuvent subtiliser les détails de votre compte et donc votre identité. En usurpant votre nom, ils peuvent envoyer des messages à vos contacts contenant un lien vers un site suspect, voire frauduleux. Ainsi, vos amis et collègues de travail peuvent recevoir un message de votre part – mais envoyé à votre insu – les invitant à acheter des lunettes de soleil à super bon prix ou à regarder une vidéo « sexy ».

Protégez votre argent et vos amis

Les données sont précieuses. Les criminels en font leur commerce en gagnant beaucoup d’argent. Vos données volées peuvent être utilisées, entre autres, aux fins suivantes :

- pour vous voler de l’argent

- pour utiliser votre identité afin de voler d’autres données et de l’argent à vos contacts

- pour utiliser vos comptes afin de mener des activités illégales (fraude, vol, blanchiment d'argent, etc.)

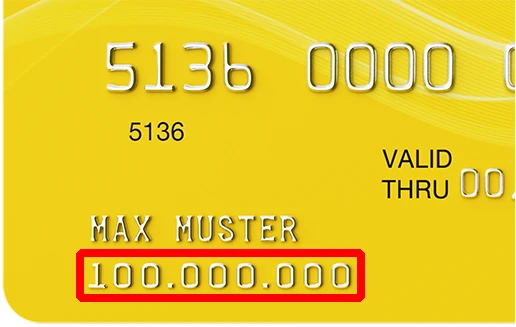

Une double sécurité pour vos comptes les plus importants

Vos comptes les plus importants méritent la meilleure sécurité possible. Quels pourraient être vos comptes les plus importants ? Vos comptes de banque en ligne, bien sûr ! Mais avec votre compte e-banking, vous utilisez déjà deux étapes pour vous connecter. Voici quelques conseils :

Courrier électronique

Si vous oubliez un mot de passe pour Facebook ou Ricardo, vous recevrez un courriel pour confirmer que c’est bien vous qui essayez de définir un nouveau mot de passe. Pensez-y : toute personne ayant accès à votre compte de courrier électronique pourrait définir de nouveaux mots de passe et accéder à vos autres comptes, vous empêchant ainsi de vous connecter.

Facebook, Twitter, Instagram, LinkedIn, etc.

Votre profil est visible par vos amis, vos collègues et même par le public. Toute personne ayant accès à votre compte peut manipuler vos messages ou envoyer des messages à vos contacts sans que vous le sachiez, ce qui risque de nuire gravement à votre réputation.

Wordpress, Joomla, etc.

Si vous avez un site web et que vous en éditez le contenu, toute personne ayant accès à votre système de gestion de contenu (Wordpress, Joomla, Wix, etc.) peut modifier ou même supprimer votre site web.

Des doutes ?

Posez-vous les questions suivantes : si vous perdiez le contrôle ou l’accès à vos données ou à un de vos comptes,

- Votre réputation (ou celle de vos contacts) pourrait-elle être compromise ?

- Pourriez-vous (ou vos contacts) perdre de l’argent ?

- La restauration des données ou de votre compte nécessiterait-elle beaucoup de temps et d’efforts ?

- d’autres comptes pourraient-ils être affectés ?

Surfez en toute sécurité

Liens utiles

Check-list pour vos logins

- J'utilise un gestionnaire de mots de passe.

- J'utilise des mots de passe suffisamment longs (min. 12 caractères).

- J'utilise des mots de passe générés de manière aléatoire.

- J'utilise un mot de passe unique pour chaque compte.

- J'ai activé l’authentification à deux facteurs pour les comptes importants.